|

|

Программирование >> Реализация баз данных

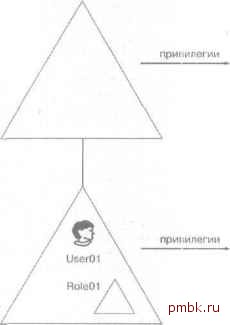

bOl Server Properties {Conliqure) 1.ДВ1 S jv*< Sisilings j Ов( Ьме Swings j BtiCfcaSan I AclmDiectoiir tienatal ) Memoijp I Processor Secutiy J ConrFecliors SQL Sava вЙщЛабоп based m Wifnijv ttiSMrts sni rwned SOL S vei Sospn 1С Ш ргл) ал Г All Stail <drinSCa.Sei¥ecir)the fotowing /* JhKiiccounI Cwtci I Рис. 13-2. Конфигурирование фикации средствами Windows и SQL Server rprisc Manager Обычно учетные записи пользователей и групп в Windows называют просто учетными записями Windows. Аутентификация выполняется шш по, если учетной записи пользователя или его группе предоставлено право на к SQL Server. При средствами Windows пользователь может как на компьютере Server. так и на любом компьютере домена, при этом отдельная в SQL Server не требуется. Если настроена смешанная аутентификация, то методом по умолчанию для подключения к SQL Server является аутентификация средствами Windows. Случаи, когда аутентификация средствами SQL Server является единственным способом подключения к SQL Server, перечислены ниже: * когда клиент и сервер относятся к разным пространствам имен идентификаторов. Если компьютер с SQL Server является автономным сервером, то клиент, зарегистрированный в домене, должен использовать аутентификацию средствами SQL Server. Клиент может использовать аутентификацию средствами Windows, если он зарегистрировался локально, SQL Server сконфигурирован как автономный сервер, а также на клиенте и сервере существуют одинаковые комбинации тная запись - пароль ; когда SQL Server работает ows 98 или Windows MF- SQL Server, установленный в Windows 98 или Windows ME. поддерживает только аутентификацию средствами SQL Server; если приложение написано специально для использования аутентификации средствами SQL Server. Занятке 1 Обзо зопасности SQL Server 2000 385 Некоторые учетные имена SQL Server (SQL Server account objects) создаются во время установки SQL Server, например системный администратор SQL Server (sa). Это учетное имя приписывается фиксированной роли на уровне сервера (серверной роли) Sys-Admin, и сто нельзя удалить или модифицировать. Идентификатору sa соответствует особое пользовательское учетное имя: владелец базы данных (dbo). которое создастся в каждой БД. Помимо это соответствие делает dbo членом О серверных ролях рассказано юшсм разделе этого занятия. Другое специальное учетное имя - guest - открывает доступ к БД любому пользователю, проверенному SQL Server. Авторизация Чтоб тельское учетное имя получило доступ к БД, одной аутентификации недостаточно. Кроме этого, у учетного имени, группы или роли, прошедшей аутентификацию, должно быть разрешение на исполнение шражепи!! или на работу с объектами. Как авторизация осуществляется в контексте БД. Таким образом ограничивается область видимости пользовательского доступа. Например, разрешение на доступ к таблице из БД Pubs не дает пользователю права на доступ к объектам БД Master, Однако есть особые административные разрешения, область видимости которых распространяется на весь SQL Server. Группы и роли Назначение разрешений каждому в отдельности занимает много времени при сопровожтеинп БД со средним и большим числом пользователей. Для облетчения рутинных административных операций по назначению разрешений пользователям SQL Server 2000 поддерживает группы Windows и роли SQL Server. Все группы, прошедшие аутентификацию, также подлежат авторизации. Например, глобальной доменной группе в домене назначен ряд привилегий для подключения к SQL Server (аутентификации) и исполнения оператора SELECT для некоторой таблицы или представления в этой БД. В этом случае любые пользователи из домена - члены группы GlobalGroupOl - смогут исполнить оператор SELECT (если где-либо еше для этого разрешения не задано состояние Deny, о котором мы расскажем чуть позже). Роли похожи на группы, но создаются и сопровождаются в рамках SQL Server. Cviae-ствует два типа ролей: стандартные и прикладные. Стандартным ролям (standard roles) назначаются привилегии, которые могут наследоваться пользователями, получающими членство в роли. Членами групп могут быть пользователи Windows и (в зависимости от типа группы) группы Windows. В отличие от групп стандартные роли могут содержать все типы учетных имен: учетные записи пользователей и групп Windows, идентификаторы SQL Server и другие стандартные роли. Поскольку привилегии являются кумулятивными, то с помощью вложенных групп и стандартных ролей (групп, другие группы и роли, которые тоже содержат группы и роли) можно построить иерархию привилегий. Например, если пользователю LserOl назначена роль Role02, а сама она входит в то роль Role02 является вложен- ной для RoleOl. Если назначить ролям RoleOI и Role02 разные привилегии, то по.п.зопаелъ UserOl будет обладать всеми привилетиями, назначенными для обеих ролей. Рис. 13-3 иллюстрирует описанные иерархические связи. RoleOI Role02    Действующие привилегии пользователя UserOI   привилегии Рис. 13-3. Схема иерархических отюшеннй, иллюстрнруюшяя наследование ат€лем привилегий, назначенн1х ролям RoleOl и Role02 Для БД и самого сервера в SQL Server предусмотрен ряд стандартных предопределенных ролей. В основном их можно разделить на две категории: фиксированные роли на уровне ери. или серверные рол фх ed server role) и фиксированные роли на уровне БД (fixed database role). Членство в фиксированных ролях на уровне сервера дает возможность сервера. Например, если пользова- теля членом серверной роли то он сможет настраивать об- щесерверные параметры. SQL Server Setup приписывает группу администра- торов Windows dniinistritors) к фиксированной серверной роли SysAdmin. Члены фиксированных ролей на уровне БД администрировать некоторые БД. Например. если сделать пользователя членом роли на уровне БД он сможет создавать резервные копии этой Чтобы просмотреть привилегии, назначенные для каждой фиксированной серверной роли, исполните команду где - имя системной хранимой процедуры.

|

|

© 2006 - 2025 pmbk.ru. Генерация страницы: 0.001

При копировании материалов приветствуются ссылки. |